Sumário

Novo exploit Linux chamado “Dirty Pipe” afeta dispositivos Android 12 como Galaxy S22 e Pixel 6. Aqui está tudo o que você precisa saber e como evitá-lo

Uma nova vulnerabilidade chamada Dirty Pipe pode afetar dispositivos que executam o Android 12. Recentemente divulgado por Max Kellermann como CVE-2022-0847, “Dirty Pipe” é um exploit de segurança que pode permitir que aplicativos Android leiam seus arquivos, executem ações maliciosas e possivelmente dar controle total do seu dispositivo.

Nas versões desktop/laptop do Linux, ele já demonstrou ser facilmente capaz de obter os privilégios de administrador.

Quais dispositivos são afetados pelo Dirty Pipe?

De um modo geral, o Dirty Pipe afeta dispositivos com Linux – o que inclui desde os telefones Android e Chromebooks até dispositivos Google Home, como Chromecasts, alto-falantes e monitores. Mais especificamente, o bug foi introduzido com a versão 5.8 do kernel Linux, lançada em 2020, e permaneceu presente em versões futuras.

Com o Android, como observado por Ron Amadeo, da Ars Technica, o potencial de dano do Dirty Pipe é limitado. A maioria destes dispositivos realmente usa uma versão mais antiga do kernel Linux, não afetada pelo exploit. Somente os devices que possuem o Android 12 têm a chance de serem afetados.

Infelizmente, isso significa que telefones Android como a série Google Pixel 6 e a série Samsung Galaxy S22 estão potencialmente em risco. Na verdade, o desenvolvedor que originalmente descobriu o exploit e conseguiu reproduzi-lo em um Pixel 6 o relatou ao Google.

Como saber se meu dispositivo foi afetado?

A maneira mais fácil de verificar se o seu dispositivo foi afetado é visualizar a versão do kernel do Linux. Para fazer isso, abra o aplicativo Configurações, “Sobre o telefone”, toque em “Versão Android” e procure por “Versão do kernel”.

Se você vir a versão superior a 5.8 — (no momento sem o patch de segurança) — então seu dispositivo está potencialmente em risco. Pela fragmentação do ecossistema Android, é um pouco difícil rastrear todos os modelos afetados. Isso incluiria aparelhos também como o Qualcomm Snapdragon 8 Gen 1, o MediaTek Dimensity 9000, o Google Tensor e o Exynos 2200, por exemplo.

Até o momento não há casos conhecidos de que o exploit esteja abusando para ganhar controle sobre um telefone ou computador. Dito isto, alguns desenvolvedores mostraram exemplos de quão facilmente o Dirty Pipe pode ser usado. É apenas uma questão de tempo para que erros comecem a aparecer.

Como corrigir o problema?

Além de originalmente descobrir o exploit, Kellermann também conseguiu identificar como corrigi-lo e enviou uma solicitação para o projeto do kernel Linux logo após divulgá-lo de forma privada. Dois dias depois, compilações mais recentes de versões suportadas do kernel Linux foram lançadas para incluir uma correção.

Isso também foi relatado à equipe de segurança Android no final de fevereiro. Em poucos dias, a correção de Kellermann foi adicionada ao código-fonte do Android, garantindo que futuras compilações estivessem protegidas. A equipe do Chrome OS seguiu o exemplo ao fazer a correção em 7 de março, e aparentemente pronta para ser lançada como uma atualização no meio do ciclo para o Chrome OS 99.

O Google lançou o patch de abril de 2022 para a série Pixel 6 e outros telefones Pixel. No entanto, nem o Boletim de Segurança do Android para este mês nem as notas de patch específicas do Pixel fazem qualquer menção ao exploit Dirty Pipe. Isso sugere que ele continua disponível até pelo menos o patch do próximo mês.

Os telefones Galaxy também começaram a receber sua atualização de abril de 2022 a partir desta semana. No entanto, como a Samsung não lança notas de patch até o final do mês, ainda não podemos ter certeza se a série Galaxy S22 está sendo afetada pelo Dirty Pipe.

A principal forma de se corrigir a falha no sistema Android e em outras plataformas se trata de manter o seu celular atualizado com a compilação mais recente. Com o Dirty Pipe, não é diferente.

Como mitigar riscos envolvidos em Android?

Existem algumas maneiras de detectar se seu celular foi hackeado, se a segurança dos aparelhos móveis foi comprometida ou se as informações e dados pessoais estão sendo indevidamente utilizados.

Os usuários de telefones Android principalmente devem ficar atentos a malwares maliciosos, limitando o número de aplicativos que instalam, garantindo que estes venham apenas de fontes confiáveis e instalando atualizações de segurança rapidamente – isso ajuda a manter sua empresa protegida de ataques cibernéticos.

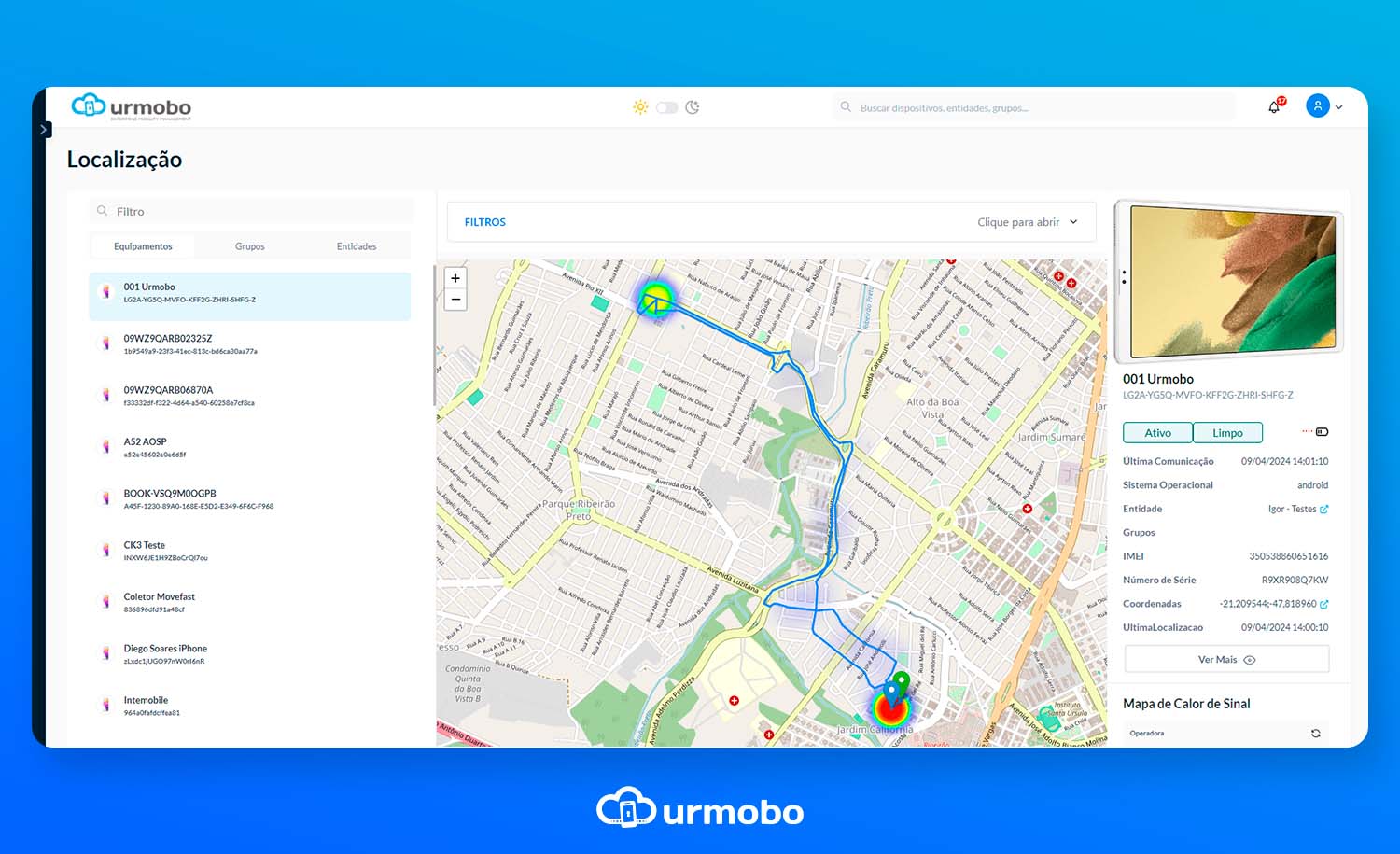

Na sua empresa, ao utilizar Android Enterprise e MDM Urmobo é possível manter seus dados e ativos seguros. É extremamente fácil de configurar, usar e gerenciar, não requer treinamento para os funcionários e ainda evita que todos os erros mais comuns de segurança sejam cometidos e Malwares sejam bloqueados no dispositivo.

Você também pode impedir que os funcionários instalem aplicativos de fontes desconhecidas. Treine-os sobre a importância de manter o Google Play Protect (sistema antimalware do Google) ativado o tempo todo, eduque-os sobre todos os perigos e mostre como manter seus apps e dispositivos funcionando em conformidade em todos os momentos.

Com um bom MDM como a Urmobo, conseguimos manter a taxa de PHA (aplicativos potencialmente prejudiciais) em dispositivos Android muito baixas, combinando defesa contra os malwares integradas aos seus APIs de gerenciamento para que os administradores tenham os controles do que precisam para minimizar as ameaças às suas frotas de devices.

Assim, a Urmobo consegue através do acesso remoto, caso aconteça algo, tomar medidas proativas, como forçar os dispositivos a instalar atualizações do sistema operacional e desativar a capacidade de instalar aplicativos de fontes desconhecidas.

Quer saber mais sobre privacidade e segurança no MDM da Urmobo? Faça um trial! ?